IT-Security-News

Neue Lücke im Fritzbox OS ! Update dringend erforderlich!

Mit dem neuen Update auf die Version 7.57 oder 7.31 für die älteren Geräte schließt AVM eine gravierende Sicherheitslücke die in nahezu allen Fritzboxen vorhanden ist. Diese Sicherheitslücke ermöglich es dem Angreifer die Fritzbox zu kapern um in die angeschlossenen Netzwerke einzudringen und zusätzlich den Benutzer auszusperren. Das BSI stuft Sicherheitsgefahr dieser Lücke die unter der Nr: WID-SEC-2023-2262 registriert ist als "HOCH" ein. So das ein sofortiges Handeln geboten ist. Denn es reicht aus wenn der Angreifer über eines der angeschlossenen Netze oder das Internet die Fritzbox erreichen kann. Wenn sogar noch die Einrichtungsseite der Box über das Internet ereichbar ist steigt die Gefähr sorgar auf "SEHR HOCH". Was ist zu tun um diese Lücke zu schließen?

Als erstes prüfen Sie mit welcher Version des Fritz OS Ihre Fritzbox zur Zeit arbeitet. Rufen Sie dazu in der Weboberfläche Ihrer Box unter SYSTEM -> UPDATES die Anzeige der aktuellen Version auf. Diese sollte für die neuen Geräte mindestens Version 7.57 oder für die klassischen Geräte vie die FritzBox 7390 mindestens die Version 7.31 installiert sein. Ist das nicht der Fall führen Sie umgehend ein Update auf diese oder eine aktuellere Version durch.

Leider schweigt sich AVM über die genaue Art und Umfang der Schwachstelle aus, so das nicht genau feststeht ob auch die AVM Repeater und Telefone von diesem Problem betroffen sind, das sich die dort verwendeten Betriebssysteme nicht wirklich von denen in der Fritzbox unterscheiden und teilweise auf diesem aufbauen. Sollten Sie die FritzBox nicht selbst gekauft haben sondern über Ihren Internetprovider erworben oder kostenfrei bereitgestellt bekommen haben, so prüfen Sie bitte den Versionsstand wie oben beschreiben, ein Update können Sie allerdings meist nicht selbstdurchführen da diese Geräte von Ihrem Anbieter an seine Anschlüße angepasst wurden. Setzen Sie sich also bitte mit Ihrem Anbieter in verbindung und klären Sie wann er ein entsprechendes Update bereitstellt und ob es automatisch eingespielt wird oder Sie tätig werden müssen. Sollte kein Update zeitnah(<2-3 Tage) verfügbar sein so hilft nur der Einsatz einer Firewall (wie unsere SINE-HWF Pakete) hinter der Fritzbox um ein Eindringen, Datenklau oder Verschlüsselung zuverlässig zu verhindern.

Ob bereits ein erfolgreicher Angriff stattgefunden hat, lässt sich schwer feststellen. Es ist aber sehr sinnvoll, dass Besitzer von AVM-Geräten alle Ihre Geräte selbst genau überprüfen, besser noch von einem Sicherheitsfachmann, auf zum Beispiel unbekannte WLAN-Geräte oder unpassende Einstellungen, Port-Freigaben und anderen Funktionen überprüfen zu lassen. Wir bieten unseren Kunden eine Sicherheitsüberprüfung zu einem festen Pauschalpreis an - Kontaktieren Sie uns einfach unter hilfe@support-24.eu für Ihren Termin.

Es lässt sich derzeit auf Grund der spärtlichen Informationspolitik von AVM nicht klar sagen, ob Angreifer nur auf die Weboberfläche zugreifen konnten, oder auch bei angebundenen Repeatern oder Smart-Home-Geräte Änderungen vornehmen konnten und unter Umständen Hintertüren geöffnet haben.

Kauf auf gefälschte E-Mail-Rechnung: OLG-Urteil bestätigt erneute Zahlungspflicht

Die zunehmende Bedrohung durch gefälschte E-Mail-Rechnungen verlangt erhöhte Aufmerksamkeit im Geschäftsverkehr und Maßnahmen zum Schutz. Das Oberlandesgericht (OLG) Karlsruhe hat in einem aktuellen Urteil klargestellt, dass Käufer, die auf betrügerische E-Mails hereinfallen und Geld an unberechtigte Empfänger überweisen, den Betrag trotzdem dem Verkäufer zahlen müssen. Die Entscheidung erging im Rechtsstreit zweier Unternehmen (Az.: 19 U 83/22).

Das OLG betont, dass vor einer Überweisung auf verdächtige E-Mail-Rechnungen die Kontodaten des Absenders sorgfältig verifiziert werden sollten. Sicherheitsmaßnahmen wie Ende-zu-Ende-verschlüsselter E-Mail-Versand oder digital signierte PDF-Dateien sind im geschäftlichen Verkehr nicht zwingend erforderlich, sofern keine anderslautende, ausdrückliche Vereinbarung vorliegt.

Der Fall beinhaltet einen Gebrauchtwagenkauf, bei dem keine speziellen Vereinbarungen zwischen den Vertragsparteien getroffen wurden. Der Käufer erhielt eine E-Mail-Rechnung über den Autokauf und kurz darauf eine weitere Rechnung mit abweichender Bankverbindung. Trotz der Unstimmigkeiten überwies der Käufer den Betrag an die zweite Kontoverbindung.

Nach Tagen stellte sich heraus, dass das E-Mail-Konto des Verkäufers gehackt wurde und die betrügerische Rechnungsmail versendet hatte. Der Verkäufer forderte die Zahlung des Kaufpreises erneut ein. Während das Landgericht Mosbach zunächst dem Käufer recht gab, urteilte das OLG Karlsruhe anders. Die Berufung des Verkäufers führte zur Aufhebung der Entscheidung des Landgerichts.

Die jüngste OLG-Entscheidung bestärkt die Bedeutung von Achtsamkeit und Verifikation bei der Abwicklung von Geschäftsrechnungen via E-Mail, um finanziellen Schaden und Rechtsstreitigkeiten zu vermeiden.

Kostenloser erweiterter Schutz vor bekannten Gefahrenquellen: Geo-IP-Filter und Blockierlisten für Firewalls.

Durch die Integration von Geo-IP-Filtern und Blockierlisten mit bekannten gefährlichen IP-Adressen können Firewalls, wie unsere SINE-HWF, erheblich aufgerüstet werden, um Netzwerke nachhaltig zu schützen. Es ist empfehlenswert, die Möglichkeiten in Betracht zu ziehen und Ihre eigene Firewall durch diese Maßnahmen zu verbessern. Mithilfe von Blockierlisten und Geo-IP-Filtern für Firewalls lassen sich viele Angriffe ganz einfach automatisch abwehren. Im Internet gibt es zahlreiche Quellen für Blockierlisten von IP-Adressen, die dynamisch in Firewalls eingebunden werden können und von den jeweiligen Projekten gepflegt werden.

Sobald sie eingerichtet sind, aktualisiert sich die Firewall automatisch mit den neuesten Listen und blockiert Zugriffsversuche von den entsprechenden Webseiten. Dadurch wird die Sicherheit erheblich gesteigert. Die Anzahl der Sicherheitsvorfälle und Angriffe auf Unternehmen durch Cyberkriminelle nimmt kontinuierlich zu. Um angemessen darauf zu reagieren, sollten Verantwortliche prüfen, wie bestehende Sicherheitstechnologien deutlich verbessert werden können. Eine effektive Möglichkeit hierzu besteht darin, Blockierlisten für IP-Adressen zu nutzen, die regelmäßig aktualisiert werden und automatisch in Firewalls integriert werden können. Dadurch wird die Firewall selbstständig vor den bekannten Gefahrenquellen geschützt und die Sicherheit des Netzwerks erheblich gesteigert. Wir nutzen diese Möglichkeit schon seit geraumer Zeit in unseren Firewallpaketen und haben bis jetzt sehr gute Erfahrungen gemacht.

Warum Cryptomining nichts in Antivirensoftware zu suchen hat !

Die heimliche Installation von Crypto-Minern und die darauffolgende parasitäre Ausnutzung des "Wirtsrechners" ist eine etablierte Malware-Masche. Dass nun ausgerechnet Antivirensoftware dieses Modell zum vermeintlichen Nutzen der User kopiert, entbehrt nicht einer gewissen Komik. Zumal sich das Mining hauptsächlich für den Software-Hersteller rechnet.

Zwei bekannte Antivirus-Lösungen bieten neuerdings die Möglichkeit, Kryptowährung zu schürfen (engl. "cryptomining"). Dabei wird in Ruhezeiten durch einen "Miner" auf die Rechenleistung des Endgerätes zugegriffen. Doch was zunächst nach leicht verdientem Geld klingt, entpuppt sich bei genauerer Betrachtung als höchst unattraktiv.

Beim Schürfen von Kryptowährung auf dem heimischen PC sollen diese sich auch irgendwann in Bargeld umwandeln lassen. Allerdings entstehen dabei Gebühren und Provisionen, von denen sich die Antivirus-Hersteller bereits 15% der erwirtschafteten Beträge in die eigene Tasche stecken (selbst bei der kostenpflichtigen Software-Version). Zudem kommen weitere Transaktionskosten beim Handel mit der digitalen Währung hinzu.

Möglicherweise fressen bereits die Stromkosten die erzielten Gewinne auf. Das Herstellen von Kryptowährung erfordert viel Prozessor-Power, weshalb nicht alle Endgeräte, auf denen die Software läuft, tatsächlich zum Schürfen geeignet sind. Die notwendigen Spezifikationen findet man meist bei gut ausgestatteten Gaming-PCs.

Das Mining führt in eine Welt mit meist unbekannten Regeln und Gesetzen. Wie bei Aktien gibt es für Kryptowährungen eigene Märkte, eigenes Vokabular und eigene Risiken. Um die persönliche Identität und Finanzen zu schützen, ist Vorsicht geboten.

Die Software-Hersteller mit der Krypto-Erweiterung verzichten darauf, ihren Usern diesbezüglich Hinweise oder Warnungen zu geben. Stattdessen wird der Miner einfach ungefragt installiert. Obwohl die Nutzung des Miners freiwillig ist, erinnert das Verhalten eher an Malware: Die Deinstallation ist nur bei deaktiviertem Antivirus möglich und nach dem nächsten Update wird der Miner wieder installiert. In Kombination mit der Tatsache, dass ein großer Teil der Hardware für das Mining ungeeignet ist, handelt es sich hier um eine unnötige Verbreitung von Software an Menschen, die sie gar nicht benötigen.

Eine mögliche Lösung, um diese verschwenderische Herstellungsmethode von Kryptowährungen zu umgehen, lautet "Proof of Stake". Dabei werden Datenblöcke nicht mehr im Wettkampf, sondern von zufällig ausgewählten Mitgliedern eines Netzwerks erstellt. Dies ermöglicht auch weniger leistungsfähigen Rechnern das Schürfen, sofern sie vom Zufallsgenerator als Wiege des neuen Datenblocks ausgewählt wurden. Ein dauerhaft laufendes Cryptomining-Modul ist damit unbrauchbar.

Eine leistungsfähige Antivirensoftware sollte vor allem vor Viren schützen. SINE-AV nutzt die IKARUS T3 Scan-Engine, die mit ihrer hohen Erkennungsrate zu einer der besten Scan-Engines der Welt zählt. Die effiziente, ressourcenschonende Code-Implementierung der Antivirus-Lösung unterstützt diese guten Ergebnisse zusätzlich. Securepoint Antivirus Pro sichert Daten ab, ohne die Arbeitsleistung des geschützten Geräts zu beeinträchtigen oder unnötig viel Strom zu verbrauchen.

Walter Schmid bei Support-24 fasst zusammen: "Die von genutzte AV-Software ist deshalb so gut, weil sie genau das macht, was sie machen soll – und nichts anderes. Wir integrieren keine Cryptominig-Funktion, genau wie wir kein Mail-Archiv oder Tamagotchi integrieren würden. Denn SINE-AV konzentriert sich exzellent auf eine Aufgabe und erfüllt diese bestens."

Cyberbedrohung 2023: Steigende Angriffe bestätigen anhaltenden Trend

Das Allianz Risk Barometer 2023 zeigt, dass Cyberangriffe und Betriebsunterbrechungen zum zweiten Mal in Folge weltweit als die größten Geschäftsrisiken eingestuft werden. Beide Risiken erhalten 34% der Antworten. Auf dem dritten Platz stehen makroökonomische Entwicklungen wie Inflation und eine drohende Rezession. Als bedeutende Aufsteiger in der diesjährigen Liste der globalen Unternehmensrisiken wird die Energiekrise auf Platz 4 genannt.

In Deutschland spiegelt sich ein ähnliches Bild wider, wobei sich die Reihenfolge der Risiken teilweise ändert. Hier stehen Betriebsunterbrechungen, Cyberangriffe und die Energiekrise an erster Stelle

Cyber-Vorfälle werden global als das größte Geschäftsrisiko eingestuft. Unternehmen sind verstärkt von Ransomware-Angriffen, IT-Ausfällen und Datenschutzverletzungen betroffen. Die Kosten einer Datenpanne erreichen mit durchschnittlich 4,35 Millionen US-Dollar ein neues Hoch und könnten 2023 sogar die 5-Millionen-Schwelle überschreiten. Geopolitische Spannungen, insbesondere der Konflikt in der Ukraine, erhöhen das Risiko staatlich geförderter Cyberangriffe. Gleichzeitig verschärft der Fachkräftemangel im Bereich Cybersicherheit die Herausforderungen bei der Verbesserung der Sicherheitsmaßnahmen.

Unternehmen müssen sich weiterhin intensiv mit der Bedrohung durch Cyberangriffe auseinandersetzen. Während große Unternehmen zunehmend in der Lage sind, Angriffe abzuwehren, sind auch kleine und mittlere Unternehmen gefährdet, da sie die Gefahr oft unterschätzen. Daher wird empfohlen, kontinuierlich in die Stärkung der Cyberabwehr zu investieren.

Darüber hinaus werden Betriebsunterbrechungen (BU) auch im Jahr 2023 zu erhöhten Risiken für Unternehmen führen. Verschiedene Ursachen können zu Unterbrechungen führen, wobei Cyberangriffe die größte Furcht auslösen, gefolgt von der Energiekrise und Naturkatastrophen. Die steigenden Energiekosten zwingen energieintensive Branchen dazu, effizienter zu arbeiten, ihre Produktion an andere Standorte zu verlagern oder vorübergehende Stilllegungen zu erwägen. Dies könnte zu Versorgungsunterbrechungen in lebensmittel-, landwirtschafts-, chemie-, pharma-, bau- und verarbeitungsintensiven Branchen führen. Zudem droht eine globale Rezession, da die Zahl der Unternehmensinsolvenzen steigt und Lieferanten ausfallen könnten.

Supportende Windows Server 2012/2012R2 am 10/2023 - Wie groß ist die Gefahr?

Am 10. Oktober 2023 endet der Support für Windows Server 2012 und Windows Server 2012 R2.

Zur Zeit sind nach einer Snapshoot von Lansweeper vom April 2022 sind noch ca knapp 400.000 Server mit Betriebssystem Versionen von 2003-2012 weltweit im Einsatz. Ab Oktober wird sich die Zahl der Systeme noch mal um ca. 278.000 erhöhen für die dann ebenfalls keine Support und was noch wichtiger ist auch keine Sicherheitsupdates mehr von Microsoft erhalten. Auf Deutschland entfallen ca. 120.000 Systeme für die Versionen Server 2003 bis Server 2012/2012R2.

Was bedeutet das für die Sicherheit Ihrer Daten auf diesen Systemen?

Diese veralteten Systeme sind gefährlich und stellen für Ihr Unternehmen und Ihre Daten ein großes Sicherheitsrisiko dar. Jeder einzelne dieser Server bietet, da Lücken und Fehler in diesen Systemen die sich noch im Betriebssystem befinden oder erst jetzt entdeckt werden nicht mehr geschlossen werden, eine ideale und Angriffsflächen für Cyber-Attacken und stellt das Aus für die Speicherung und Verarbeitung von schützenswerten Daten gemäß der DSGVO auf diesen Geräten da. Denn die DSGVO verlangt für diese Aufgabe ein aktuelles Betriebssystem als Basis, alle Datenbeauftragten der Länder sind sich einig das Betriebssysteme ohne laufende Sicherheitsupdates dieses Anforderung nicht mehr erfüllen und deswegen nicht mehr eingesetzt werden dürfen. Was spätestens im Fall eines Vorfalls auch wenn keine Daten geleakt wurden, ein Bußgeld in nicht unerheblichen Höhe bedeutet.

Wie groß ist die Gefahr für KMU und Freiberufler?

Der letzte Bericht des BSI(Bundesamt für Sicherheit im der Informationstechnik) spricht Bände, die Anzahl der Cyberangriffe ist sein 2019 um mehr als 480% gestiegen. Das betrifft Schäden durch Erpressung, verbunden mit dem Ausfall von Systemen oder der Störung von Betriebsabläufen. Aber auch von Schutzgelderpressungen im Internet so der Bericht des BSI. Durch die Weiterentwicklung von Software mit KI (Künstliche Intelligenz) die sich auch Cyberkriminelle nutzbar machen ist die Aussage "Bei mir und meinem Unternehmen lohnt der Aufwand nicht wir sind zu klein / unwichtig!" nicht mehr gültig, denn nach einer letzten Untersuchung werden schon über 50% der Angriffe automatisch ausgeführt, d.h. ohne das ein Mensch eingebunden ist, angefangen von der Auswahl und Test der Zielsysteme, der Auswahl der Angriffsmethode dem s.g Vektor über die automatische Aussendung der passenden Software an die Zielsysteme um Sie zu infiltrieren und die Erstellung der Forderungshöhe und Kontrolle der Zahlungseingänge wenn jemand entgegen der Empfehlung der Forderungen nachkommt. So das durch den geringen Arbeitsaufwand für den Angreifer die Unternehmensgröße keine Rolle mehr spielt, sondern nur noch die Menge der Angriffe die Sie ausführen.

Das sind schon lange keine Kavaliersdelikte mehr, den es geht ans Eingemachte und betrifft schon heute 86 % aller deutscher Unternehmen.

Was bringt ein neues Serversystem?

Schauen wir uns mal diese Frage am Beispiel des Windows Servers 2022 an.

Microsoft hat bei der Entwicklung dieses Betriebssystem besonderes Augenmerk auf die Sicherheit des Systems unter Berücksichtigung von den Gefahren der heutigen Angriffsvektoren gelegt. In Zusammenarbeit mit den Hardwareherstellern wurde eine Verzahnung von Hard- und Software umgesetzt die in der Lage ist das Risiko bzw. den möglich Schaden bei einem Befall erheblich zu reduzieren und viele der Angriffsvektoren abzublocken ohne den Nutzer einzuschränken. Wie z.B. secureboot - verhindert zuverlässig das starten des Systems mit einem veränderten Betriebssystem, TP-Chip 3.0 - eine Hardware auf dem Mainboard die in Zusammenarbeit mit dem Betriebssystem sicherstellt das Programme und Anwendungen nicht verändert werden können und Sicherheitssoftware und Systemkern nicht kompromittiert werden kann und vieles mehr. Außerdem kommt neben dem Aspekt der Sicherheit auch hinzu das der Stromverbrauch moderne Systeme teilweise bis zu 60% niedriger liegt als die alten Geräte. Und das macht sich bei einem System was 24h/7 Tage die Woche läuft sehr deutlich auf der Stromrechnung bemerkbar.

Wenn auch Sie mehr für Ihre Sicherheit und ein perfektes Datenhandling tun wollen, dann kontaktieren Sie unseren Vertrieb unter 06181-3698428 oder per E-Mail an sales@support-24.eu

Über die Datenerhebung der Untersuchung:

Lansweeper untersuchte +10Millionen Systeme weltweit und wertete die verwendeten Betriebssysteme auf Grundlage der Statusantworten aus. Alle untersuchten Systeme waren mit dem Internet verbunden oder griffen auf das WWW mit Anwendungen zu. Teilweise durch zusätzliche Firewall geschützt oder nur durch die Softwarefirewall des Betriebssystems.

Anwender wiegen sich in falscher Passwort-Sicherheit!

Wie der Jahresbericht von LastPass zur Psychologie der Passwortnutzung von Nutzern zeigt hat sich das Verhalten trotz Aufklärungskampangen zur Cyber-Sicherheit nicht verbessert hat. Und dieses gilt über alle Altersgruppen hinweg so das die Anwender sich in einer falschen Passwortsicherheit wiegen. Für diese einmal in Jahr erscheinende Studie wurden in sieben Länder 3750 Berufstätige zu Ihrer Einstellung zur Cypersicherheit und Ihrem Verhalten in diesem Gebiet befragt. Dabei kommt die Studie zum Schluss das sich hier eine große Diskrepanz zwischen der Einschätzung und der tatsächlichen Lage zeigt, so das sich viele Anwender in einem gefühlt der falschen Sicherheit wiegen. -Die meisten Anwender der Generation Z die mit dem

Internet aufgewachsen sind, nutzen zwar aus Ihrer Sicht sicherere Passwort als die Anwender anderer Altersgruppen, überwiegend allerdings nur für den Zugang zu Ihren Konten der sozialen Medien oder Unterhaltungsmedien. Obwohl Ihnen bekannt ist das die Nutzung von selben oder ähnlichen Passworten für verschiedenen Konten ein Risiko darstellt, nutzen 69% Variationen des selben Passwortes für Ihre Konten. In der Generation der Millennials sind es immernoch 66%.

Bei dem Punkt des Auswendiglernen Ihrer Passworte führt die Generation Z mit 51% den 1.Platz der Liste an während die Boomer mit nur 36% auf dem letzten Platz landet.

Auf die Frage ob Sie über Cypersicherheit in Ihrend einer Form aufgeklärt wurden, gaben 65% die Anwort ja und 79% der Teilnehmer fanden diese Aufklärung ob formel oder informell als wirksam. Trotzdem verwenden 39% weiterhin Passworte mehrfach und grade mal 25% nutzen einen Passwortmanger zur Verwaltung Ihrer Passworte. Dieses falsche Gefühl der Sicherheit in Ihrem Passwortverhalten führt obwohl 89% der Teilnehmer bewust ist, dazu das nur 12% von Ihnen unterschiedliche Passworte für Ihre Konten nutzen. Im Gegenteil hat sogar die Verwendung von Varanten bereits genutzter Passworte von 36% im Jahr 2021 auf 41% in diesem Jahr zugenommen. Selbst die Pandemie die uns zwang mehr Zeit mit der Nutzung des Internets zuverbringen und die Zahl der Cyperangriffe deutlich zugenommen hat, zeigt die Befragung das die Anwender nicht in der Lage sind Ihr digitales Leben zu schützen. Obwohl schon einfache Änderungen Ihres Verhaltens ein erhebliche Steigerung der Sicherheits bewirken kann. Und obwohl zweidrittel der Anwender in irgendeiner Form eine Schulung über Cypersicherheit erhalten haben setzen Sie, warum auch immer, das Erlernte nicht in der Praxis um.

Über die Datenerhebung der Studie:

Das Marktforschungsunternehmen Lab42 ermittelte im Auftrag von LastPass, wie es in Zeiten von Remote Work um das Passwortverhalten bestellt ist. Die Antworten stammen aus einer Umfrage unter 3.750 Fachanwendern in Unternehmen verschiedener Branchen in den Vereinigten Staaten, Großbritannien, Deutschland, Australien, Singapur und Brasilien. Sie wurden nach ihren Verhaltensweisen und Gefühlen in Bezug auf die Online-Sicherheit befragt.

Microsoft-Patchday Oktober 2022 - Sicherheits-Updates für Ihr Windows 8-11

Es ist wieder soweit im Oktober 2022 hat Microsoft wieder über 80 Patches für seine Betriebssysteme Windows 8-11 und Server und Office-Anwendungen veröffentlicht. Leider noch keine für die kürzlich bekannt gewordenen Lücken bei Exchange! Aber immerhin werden 2 öffentlich bekannte Löcher geschlossen die die gesammte Betriebssystempalette betreffen, so das es dringd erfoderlich ist diese Update zeitnah einzuspielen.

Besonders wichtig sind die Patche für folgende öffentlich gewordenen Lücken:

CVE-2022-41033 (Windows COM+ Event System Service Elevation of Privilege Vulnerability) ist öffentlich bekannt und es gibt bereits Exploits dafür. Diese Sicherheitslücke er möglicht es Angreifern durch das Einschleussen von Malware mit dem Codes z.B. über Websiten oder E-Mail ein System zu übernehmen, indem sie die Rechte für den Zugriff erhöhen und remote Code ausführen können.

Diese Lücke ist in alle aktuellen Windows und Windows Server-Versionen, bis hin zu Windows 10 und Windows 11 sowie Windows Server 2019 und Windows Server 2022 vorhanden.

Die zweite Lücke CVE-2022-41043 betrifft die Versionen von Office 2019 und 2021. Sie sollte ebenfalls schnell durch ein Update beseitigt werden, da auch hier handlugsbedarf durch die veröffentlichung besteht.

Das 3 Update für eine kritische Lücke CVE-2022-37976 betrifft die Active Directory-Zertifikatsdienste auf allen aktuellen Windows-Servern. Angreifer können die Dienste übernehmen und dadurch Kontrolle über den Dienst und seine Zertifikate ausüben. Was Tür und Tor für Indentitätsdiebstahl öffnet.

Die Exchange Administratoren müssen leider noch warten denn anscheinden sind die Patches für die beiden kritschen Sicherheitslücken noch nicht fertig. Für Sie gilt zur Zeit die letzten Update und vorallem das aktuelle kumulative Update für die jeweilige Exchange-Version. Dieses enthält den Emergency Mitigation Service enthalten, der beim Schließen der Sicherheitslücken hilft.

Die Lücken wurden durch zwei Forscher des Security-Unternehmens GTSC aufgedeckt. Betroffen sind alle Exchange-Versionen ab Exchange Server 2013. Microsoft warnt vor der Lücke ebenfalls in einem eigenen Blog-Beitrag.

BSI meldet stark vermehrte Angriffe auf KMU-Unternehmen in 2021/2022.

Wie das BSI in seinem neu veröffentlichem Report erneut feststelle ist die Anzahl der erfolgreichen Angriffe auf Unternehmens-IT auch im letzten Jahr und in der ersten Hälfte 2022 erneut angestiegen. Besonder Klein- und Mittelständische Unternehmen sind nach der BSI Studie besonders in das Visier der Cyperkrimminellen geraten, denn dort fehlen meist die Sicherheitsmaßnahmen und Einichtungen wie Sie bei größeren Unternehmen schon Standard sind. So das dort die Erfolgsaussichten überdurchschnittlich hoch sind und so die Angreifer bei geringerem Aufwand Ihr Ziel erreichen können.

Dabei ist es nach der BSI Studie so einfach auch für KMU´s mit kleinem Aufwand und geringem Kosten die IT-Sicherheit deutlich zu erhöhen und damit den Aufwand so zu erhöhen das sich ein Angriff für die Hacker nicht mehr lohnt.

Z.B. sorgt schon eine regelmäßig gepflege und gewartete Hardware-Firewall hinter dem Internetzugang dafür das fast 90% der Angriffsversuche im Sand verlaufen und Ihre Geräte nicht mehr erreichen können.

Und die bekommen Sie mit dem notwendigen Serviceleistungen zu einem geringen Festpreis der auch kleine Unternehmen nicht überfordert.

Stand 06-2022

Ukraine/Russland Krise: Gefahren für die IT-Sicherheit Gefahrenpotential

Politische Gefahren

• Cyber-Attacken als Teil der hybriden Kriegsführung

• Angriffe auf KRITIS Organisationen

• Kollateralschäden & „Trittbrettfahrer“

• Sanktionen / Verbote einzelner Firmen/Regionen

•Wirtschaftliche Risiken

Organisatorische Gefahren

• Cyber-Attacken als Teil der hybriden Kriegsführung

• Angriffe auf KRITIS Organisationen

• Kollateralschäden & „Trittbrettfahrer“

• Sanktionen / Verbote einzelner Firmen/Regionen

• Wirtschaftliche Risiken Organisatorische Gefahren

• IT-Personal überlastet und überfordert

• Fehlende IT-Notfallpläne - keine Verantwortlichkeiten

• Schlecht gewartete Infrastruktur-Sicherheit

• „Interne“ Angriffe durch Mitarbeiter & Lieferanten

• Kein schneller Zugriff auf IT-Experten (z.B. Systemhaus)

Technische Gefahren

• Lancierung von Cyber-Attacken über Updates

• Support vom Hersteller nicht 100% gewährleistet

• Kein Zugriff mehr auf Entwicklungs-Teams in Russland/Ukraine

• Angriffe wie DDoS Attacken, Schadsoftware, Malware, Man-in-the-Middle-Angriffe, usw.

Die Erfahrung Russlands mit Security Software und Cyber-Attacken

Ein Teil der russischen IT-Elite steht hinter Putin!

z.B Eugene Kaspersky CEO of Kaspersky. Er ist seit mehr als 30 Jahren erfolgreich in der Cypersecurity tätig.

Kaspersky kooperiert mit dem russ. Geheimdienst (FSB / früher KGB) in Sicherheitsfragen und Cyberkriminalität. Kaspersky Labs hat in den letzten Jahrzehnten eine privatwirtschaftliche Expertengruppe zusammen gestellt, die Codes besser knacken kann als irgendwer sonst auf der Welt, mit Ausnahme des amerikanischen FBI. Auch sagt Kaspersky das er dem FSB aktiv hilft „Verbrecher“ und „Oppositionelle“ wie Alexei Nawalny zu identifizieren! Auf Grund dieses Verhaltens und verschieden nicht beweisbaren Vorfällen in Zusammenhang mit seiner Sicherheitssoftware haben Länder wie die USA,England und andere westlichen Länder den Einsatz seine Produkte seit mehr als 5 Jahre in seinen sytemkritischen Geräten verboten.

Auch verschiedene andere Unternehmen haben russiche Wurzeln wie z.B. VEEAM

Wie real ist die Gefahr durch Russland?

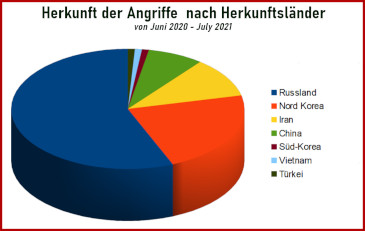

Die nachstehende Grafik zeigt von wo die Angriffe statt finden:

Zuverlässiger Netzwerkschutz als "First line" und Datensicherung als „Last line of Defense“

Wie der CEO Andreas Marx, des IT-Security-Instituts AV-Test in einem Spiegelinterview äußerte:

"Sicherheitssoftware hat naturgemäß einen weitreichenden Zugriff auf das System

und die dortigen Daten. Wenn entsprechende Sicherheitsbedürfnisse bestehen, ist es

sinnvoll sich über Produkte und Hersteller Gedanken zu mache"

Das vollständiges Interview finden Sie hier

Einige erfolgreiche Produkte z.B in der Datensicherung werden in Russland entwickelt und werden auch von dort gewartet z.B:

Kaspersky - R&D Headcenter in Moskau

Acronis - R&D Center in Moskau

Veeam - R&D Center in St. Petersburg

T1 Integration- R&D Center in Moskau

Stand 11-2021